Envoi des logs d'un équipement Cisco vers un serveur Syslog

Les logs sont les messages produits par les équipements réseau pour indiquer aux administrateurs les erreurs et les évènements survenant pendant leur fonctionnement. Les équipements Cisco stockent les logs de différentes manières : non stockés, stockés localement, et syslog. Il est ainsi possible d’envoyer les logs vers un serveur Syslog, où ils seront stockés sous forme de fichier texte. Ce guide a pour but d’indiquer comment envoyer les logs d’un routeur ou switch Cisco sur un serveur Syslog.

Cette méthode de gestion n’étant pas configurée par défaut, il faut donc le faire manuellement.

1. Quel est l’intérêt d’envoyer les logs d’un équipement Cisco sur un serveur Syslog ?

L’intérêt d’envoyer les logs des différents équipements d’un réseau sur un serveur Syslog est de centraliser les logs. La centralisation des logs est un outil de base de l'exploitation réseau, qui présente plusieurs avantages. Cela permet de disposer d’un historique de tous les événements qui se sont produits sur une machine, même si celle-ci n’est plus accessible. De plus, la gestion et la supervision des équipements sont simplifiées pour l’administrateur, car il n’a besoin d’accéder qu’au serveur Syslog pour être en mesure de voir les logs de l’ensemble des équipements du réseau qu’il supervise.

2. Horodatage des logs du switch ou routeur Cisco

Avant de commencer, vous devez mettre en place un serveur Syslog. Cela peut se faire directement sur votre ordinateur grâce à un logiciel.

Puis, vous devez vous connecter en console, réaliser une connexion Telnet ou une connexion SSH pour accéder à la console de l’équipement Cisco.

Passez en mode privilégié en entrant la commande :

enable

L’horodatage, qui est l’heure d’enregistrement des logs, est primordial. En effet, il permet de pouvoir retrouver facilement les logs en les organisant de manière chronologique. Pour qu’il se fasse correctement, il faut bien configurer la date et l’heure de la machine utilisée. Pour ce faire, entrez la commande suivante :

clock set <heure>:<minute>:<seconde> <mois> <numéro_jour> <année>

Dans notre exemple, nous avons configuré la date au 6 février 2017 et l'heure à 14h23.

astarox>en

Password:

astarox#clock set 14:23:00 february 06 2017

astarox#

*Feb6 14:23:00.000: %SYS-6-CLOCKUPDATE: System clock has been updated from 00:24:44 UTC Fri Mar 1 2002 to 14:23:00 UTC Mon Feb 6 2017, configured from console by console.

astarox#

Il est également possible de gérer l'horodatage des logs de manière centralisée grâce à un serveur NTP.

Si ce n'est pas encore le cas, passez maintenant en mode configuration au moyen de la même commande que précédemment.

Pour activer l’horodatage des logs, il vous suffit d’entrer la commande suivante :

service timestamps

astarox#conf t

Enter configuration commands, one per line. End with CNTL/Z.

astarox(config)#service timestamps

astarox(config)#

3. Définition du niveau de logging

Il est important de choisir le niveau à partir duquel les logs sont envoyés au serveur Syslog. En effet, pour des raisons de performance, il n’est pas possible d’envoyer tous les logs de chaque machine au serveur Syslog. C’est en définissant le niveau de logging que ce choix peut être fait.

Il existe 8 niveaux de logging :

- 7 : debugging

- 6 : informational

- 5 : notifications

- 4 : warnings

- 3 : errors

- 2 : critical

- 1 : alerts

- 0 : emergencies

Plus le niveau de logging est haut, plus le nombre de logs envoyés au serveur Syslog est important.

Pour définir ce niveau de logging, il faut utiliser la commande suivante :

logging trap <nom_niveau>

Dans notre exemple, nous avons choisi d’envoyer les logs de 5 à 0. Nous avons donc entré la commande “logging trap notifications” comme ci-dessous.

astarox#conf t

Enter configuration commands, one per line. End with CNTL/Z.

astarox(config)#logging trap notifications

astarox(config)#

4. Définition de l’adresse IP du serveur Syslog et du log facility

Le log facility est un nom qui permet au serveur Syslog de savoir de quelle machine viennent les différents logs reçus. Pour le configurer, entrez la commande suivante :

logging facility <nom_facility_log>

Pour que l’équipement Cisco reconnaisse votre serveur Syslog en tant que tel, il faut enregistrer son adresse IP grâce à la commande suivante :

logging <adresse_ip_serveur_syslog>

Dans notre exemple, nous avons choisi d’utiliser local5 comme facility log et 192.168.246.151 comme adresse IP du serveur Syslog.

astarox(config)#logging facility local5

astarox(config)#logging 192.168.246.151

astarox(config)#exit

astarox#

5. Vérification de la configuration de l’équipement Cisco

Pour vérifier que les modifications réalisées sur votre équipement Cisco ont bien été prises en compte, retournez en mode privilégié en entrant “end” en ligne de commande, puis entrez la commande suivante :

show logging

Si la configuration est effective, vous obtiendrez principalement, comme dans l’exemple ci-dessus, les informations suivantes :

- envoi des logs sur le serveur Syslog activé : “syslog logging : enabled” ;

- adresse IP du serveur Syslog : ici, 192.168.246.151.

astarox#show logging

Syslog logging: enabled (0 messages dropped, 0 messages rate-limited, 0 flushes, 0 overruns)

Console logging: level debugging, 10 messages logged

Monitor logging: level debugging, 0 messages logged

Buffer logging: level debugging, 10 messages logged

Exception logging: size (4096 bytes)

File logging: disabled

Trap logging: level notifications, 14 messages lines logged

Logging to 192.168.246.151, 1 message lines dropped

--More--

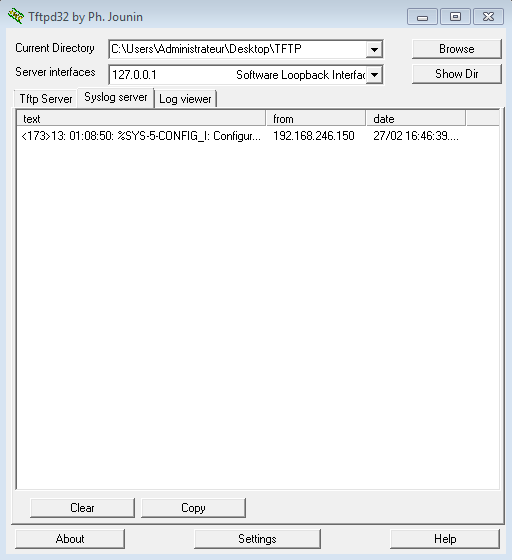

Il est également possible de voir, depuis la fenêtre du serveur Syslog, que la configuration a bien été prise en compte.

Vous pouvez maintenant enregistrer les modifications apportées à votre switch ou routeur Cisco en entrant la commande “copy running-config startup-config” ou “copy run start” puis en appuyant deux fois sur Entrée.

astarox#copy running-config startup-config

Destination filename [startup-config]?

Buildung configuration...

[OK]

astarox#

En résumé, voici toutes les commandes à utiliser pour envoyer les logs d’un équipement Cisco sur un serveur Syslog

>en

#clock set <heure>:<minute>:<seconde> <mois> <numéro_jour> <année> //Configuration manuelle de la date et l'heure

#conf t

(config)#ntp serveur <adresse_ip__ou_hostname_serveur_ntp> //Configuration de la date et l'heure avec un serveur NTP

(config)#service timestamps

(config)#logging trap <nom_niveau_logging>

(config)#logging facility <nom_facility_log>

(config)#logging <adresse_ip_serveur_syslog>

(config)#end

#show logging

#copy run start

Dans la même catégorie

- Configuration de la redondance de routeurs Cisco avec VRRP ou HSRP

- Configuration réseau d’un switch Cisco : mettre une adresse IP et une default gateway

- Synchronisation d'un équipement Cisco avec un serveur NTP

- Copie de l'image IOS d'un équipement Cisco vers un serveur TFTP

- Modification de l'image IOS d'un équipement Cisco avec un serveur TFTP

Sur les même mots clés

- Configuration de la redondance de routeurs Cisco avec VRRP ou HSRP

- Envoi des logs d'un switch HP ProCurve sur un serveur Syslog

- Configuration réseau d’un switch Cisco : mettre une adresse IP et une default gateway

- Synchronisation d'un équipement Cisco avec un serveur NTP

- Mise en place d'un serveur Syslog sur votre PC avec TFTPD32

Commentaires

Commenter cet article