Connexion SSH à un switch ou un routeur Cisco

Tout comme Telnet, Secure Shell (SSH) est un protocole qui permet de se connecter à un switch ou un routeur distant, mais de manière bien plus sécurisée. En effet, ce protocole chiffre les données, ce que Telnet ne fait pas. Le but de ce guide est d’indiquer comment configurer une connexion SSH à un switch ou un routeur Cisco.

Ainsi, il est possible de configurer une connexion qui passe par un réseau public sans risque d’attaque sur la machine ou sur les équipements mis en relation lors de la connexion. Il existe deux versions du protocole. La deuxième version est la plus récente et la plus sécurisée à ce jour, c’est pourquoi ce guide va vous montrer comment configurer une connexion SSH avec cette version.

Pour commencer, réalisez une connexion en console ou une connexion telnet entre l’équipement Cisco et votre PC.

1. Vérification de la version de l'équipement Cisco pour le protocole SSH

Avant toute chose, il faut vérifier que la version de votre switch ou routeur Cisco est bien compatible avec le protocole SSH. Pour cela, passez en mode configuration et entrez en ligne de commande “show version”. Il faut retrouver dans la version de l’équipement le mot “K9” comme ci-dessous.

ASTAROX-CISCO-RTR#show version

Cisco IOS Software, C2600 Software (C2600-ADVSECURITYK9-M), Version 12.4, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2007 by Cisco Systems, Inc.

Compiled Mon 10-Sep-2007 07:57 by prod_rel_team

ROM: System Bootstrap, Version 12.2(8r) [cmong 8r], RELEASE SOFTWARE (fc1)

ASTAROX-CISCO-RTR uptime is 5 minutes

System returned to RM in power-on

System image file is "flash:c2600-advsecurityk9-mz.124-16a.bin"

This product contains cryptographic features and is subject to United

States ans local country laws governing import, export, fransfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

Si c’est le cas, vous pouvez passer à l’étape suivante. Sinon, vous ne pouvez pas réaliser de connexion SSH avec le switch ou routeur que vous possédez actuellement.

2. Création des noms d'hôte et de domaine, et d'un mot de passe pour le mode privilégié

La création d’un nom d’hôte et d’un nom de domaine est indispensable à la configuration d’une connexion SSH. Vous devez donc être en mode configuration et réaliser les commandes suivantes :

hostname <nom_hôte>

ip domain-name <nom_domaine>

Ici, nous avons choisi de donner pour nom d’hôte Astarox et pour nom de domaine astarox.com.

ASTAROX-CISCO-RTR#conf t

Enter configuration commands, one per line; End with CNTL/Z

Astarox(config)#hostname Astarox

Astarox(config)#ip domain-name astarox.com

Astarox(config)#exit

Astarox#

*Mar1 02:59:36.308: %SYS-5-CONFIG_I: Configured from console by console

Pour créer un mot de passe pour le mode privilégié, il faut se placer dans le mode configuration et entrer la commande :

enable password <mot_de_passe>

3. Génération de la paire de clés asymétriques RSA

RSA est une méthode de chiffrement dite asymétrique. Elle est composée de deux clés, une privée et une publique, chiffrées sur 768 bits minimum pour le SSH v2, et permet d’assurer une sécurité optimale. Pour générer cette paire de clés, il suffit d’entrer la commande :

crypto key generate rsa

Il est également demandé d’entrer la taille souhaitée de la clé en bits. Il est préférable de choisir une taille supérieure à 768 bits pour assurer une plus grande sécurité. Nous avons ici choisi des clés de 1024 bits.

Astarox>enable

Password:

Astarox#conf t

Enter configuration commands, one per line; End with CNTL/Z

Astarox(config)#crypto key generate rsa

The name for the keys will be: Astarox.astarox-ssh.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable. . . [OK]

*Mar1 00:57:25.621: %SSH-5-ENABLED: SSH 1.99 has been enabled

Astarox(config)#

4. Activation du protocole SSH sur le switch ou routeur Cisco

Pour activer le protocole SSH, il suffit d’entrer la commande “ip ssh version 2”. Il faut ensuite entrer en mode configuration de ligne VTY dans le but de :

- n’accepter que les connexions SSH au routeur ou au switch, au moyen de la commande “transport input ssh” ;

- ne permettre que des connexions SSH vers d’autres équipements, au moyen de la commande “transport output ssh” ;

- enregistrer le compte utilisateur existant comme compte permettant de mettre en place la connexion en entrant “login local”.

Astarox(config)#ip ssh version 2

Astarox(config)#line vty 0 4

Astarox(config-line)#transport input ssh

Astarox(config-line)#transport output ssh

Astarox(config-line)#login local

Astarox(config-line)#exit

Astarox(config)#

Si vous n’avez pas encore créé de compte utilisateur, retournez en mode configuration et entrez la commande suivante :

username <nom_utilisateur> password <mot_de_passe>

Pour vérifier que la configuration a bien été prise en compte par l’équipement, entrez “show run”.

Astarox#sh run

Building configuration. . .

Current configuration 1272 bytes

!

Revision 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

!

hostname Astarox

!

boot-start-maker

boot-end-marker

!

--More--

!

line con 0

line aux 0

line vty 0 4

password 7 08354942071C110713181F13253920

login local

transport input ssh

transport output ssh

!

--More--

N’oubliez pas d’entrer

copy running-config startup-config

puis d’appuyer deux fois sur Entrée pour conserver la configuration après une mise hors tension du switch ou routeur Cisco.

5. Test de connexion SSH avec PuTTy

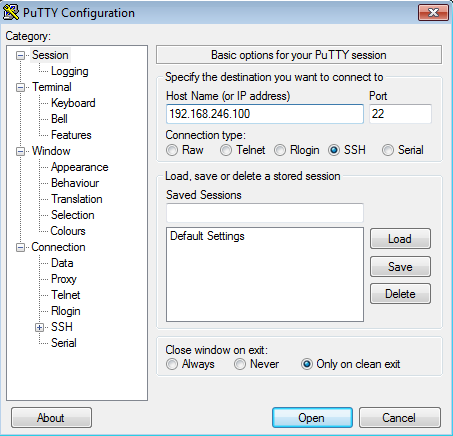

Windows ne possède pas de client SSH natif. Il faut donc en télécharger un. Il est possible d’utiliser PuTTy, logiciel téléchargeable gratuitement.

Pour le mettre en mode SSH, il vous suffit de cliquer sur “SSH” et d’entrer le nom d’hôte ou l’adresse IP de l’équipement auquel vous voulez vous connecter.

En cliquant sur “Open”, vous accédez à la console du périphérique. Vous devez alors entrer le username et password créés précédemment. Vous êtes maintenant connecté en SSH. Pour passer en mode privilégié, il ne reste qu’à entrer le “enable password” déjà configuré.

login as: astarox

astarox@192.168.246.100's password:

astarox>en

Password:

astarox#

En résumé, voici toutes les commandes à utiliser pour configurer une connexion SSH à un switch ou routeur Cisco

>en

#show run

#enable password <mot_de_passe>

#conf t

(config)#hostname <nom_hôte>

(config)#ip domain-name <nom_domaine>

(config)#crypto key generate rsa

(config)#exit

How many bits in the modulus [512] : <taille_clé>

Attention ! La taille de la clé doit être d'au moins 768 bits pour SSH v2. Nous conseillons 1024.

(config)#ip ssh version 2

(config)#line vty 0 4

(config-line)#transport input ssh

(config-line)#transport output ssh

(config-line)#login local

(config-line)#exit

(config)#username <nom_utilisateur> password <mot_de_passe>

(config)#exit

#show run //pour vérifier que la configuration a bien été enregistrée (facultatif)

#copy running-config startup-config

Dans la même catégorie

- Configuration de la redondance de routeurs Cisco avec VRRP ou HSRP

- Configuration réseau d’un switch Cisco : mettre une adresse IP et une default gateway

- Synchronisation d'un équipement Cisco avec un serveur NTP

- Copie de l'image IOS d'un équipement Cisco vers un serveur TFTP

- Modification de l'image IOS d'un équipement Cisco avec un serveur TFTP

Sur les même mots clés

- Configuration de la redondance de routeurs Cisco avec VRRP ou HSRP

- Mise à jour d’un switch HP Procurve en TFTP

- Réparation d’une image flash défectueuse sur un switch HP ProCurve en mode ROMmon

- Configuration des jumbo frames sur un switch Cisco pour optimiser un réseau de stockage iSCSI

- Configuration des jumbo frames sur un switch HP ProCurve pour optimiser un réseau de stockage iSCSI

Commentaires

Commenter cet article